- Главная

- Продукты

Сервис CTT Threat FeedПодробнее

Сервис CTT Threat FeedПодробнееБолее 260 открытых источников знаний о киберугрозах, включая Twitter, Telegram, Online-песочницы и TI-отчеты. 250К+ индикаторов компрометации в день, подготовленных к использованию в вашем SIEM, SOAR, TIP или NGFW.

Сервис CTT Report HubПодробнееПоток Threat Intelligence отчетов об угрозах, проанализированный средствами ML и AI для выделения ключевых элементов из связей и конвертирования в формат STIX.

Сервис CTT Noise ControlПодробнееФильтруйте “заведомо легитимные” сетевые ресурсы, программное обеспечение и файлы. CTT Noise Control упрощает процесс анализа, устраняя ложные срабатывания в TIP, SIEM, SOAR и XDR!

Сервис CTT WHOISПодробнееНаш сервис предоставляет разобранные и нормализованные WHOIS-данные по домену в готовом к использованию формате. Добавьте информацию к своим данным без риска быть заблокированным на WHOIS-серверах.

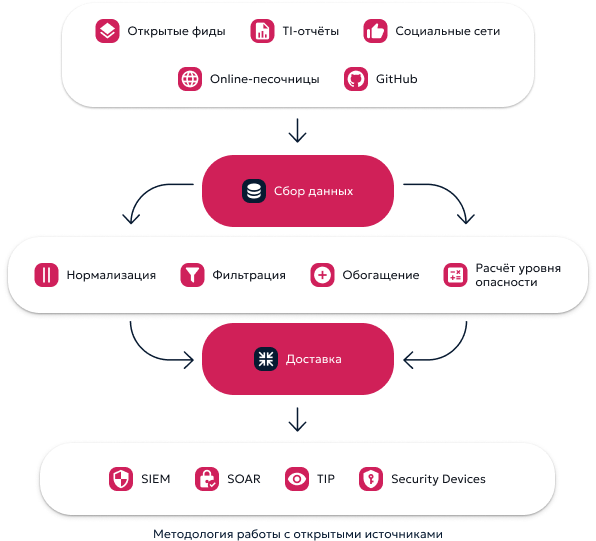

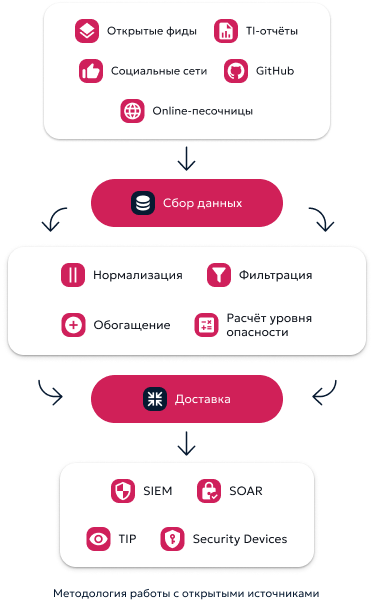

Открытые источники – глобальная база знаний о киберугрозах

Наша миссия – помочь клиентам начать использовать открытые источники знаний о киберугрозах.

Мы берем на себя все методологические

и технические и проблемы предобработки данных, полученных из открытых источников.

Обогащение

Многие индикаторы не содержат контекста, что затрудняет быстрое принятие решения о реагировании на инцидент с найденным индикатором.

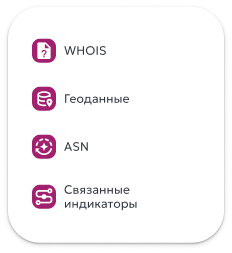

Используя индикатор, очень важно иметь дополнительную информацию о нем, в том числе: когда он впервые был замечен в “дикой природе”, кому принадлежит этот IP-адрес или домен, где он размещен географически и относится ли к известному хостинг-провайдеру.

В процессе обогащения мы добавляем к IoC такую информацию, как:

- Категория угрозы(phishing, malware, ransomware и т.д.)

- Название семейства вредоносного ПО(Emotet, Trickbot, Ryuk и т.д.)

- Название APT-группировки(Sapphire Mushroom, BlindEagle, FoxKitten и т.д.)

- Common Vulnerabilities and Exposures(CVE)

Мы объединяем данные из множества различных источников, используя собственную методологию для того, чтобы обогатить индикатор наиболее точным и качественным вердиктом.

После сбора индикаторов из множества источников мы обогащаем их, добавляя:

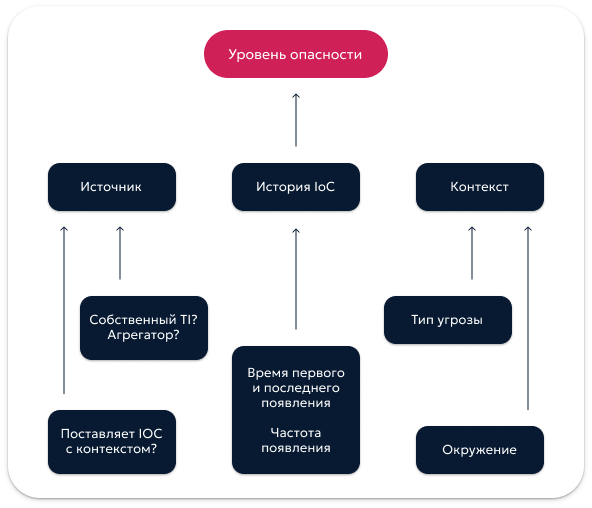

Расчет уровня опасности

Каждый день организации, активно использующие Интернет в своей повседневной деятельности, подвергаются сотням киберугроз. Это может привести к необходимости отслеживать и анализировать тысячи подозрительных событий ежедневно.

Большой поток оповещений необходимо приоритезировать и начать расследование с наиболее важных и опасных. Мы ранжируем каждый индикатор с помощью наших алгоритмов, чтобы присвоить им соответствующую уровень опасности и помочь вам сосредоточится только на важной информации.

Уменьшение числа ложных срабатываний

Некоторые индикаторы компрометации носят временный характер, другие представлены некорректно. Это приводит к большому количеству ложных срабатываний.

Возникновение ошибок типа I (ложноположительные) и ошибок типа II (ложноотрицательные) при работе с индикаторами компрометации является обычным, но раздражающим явлением.

Наш механизм проверки фильтрует такие индикаторы, что сокращает время расследования и повышает эффективность анализа угроз.

Мы очищаем фид от потенциальных ложных срабатываний, выполняя проверки:

{ "ip": { "v4": "11.11.11.11", }, "fseen": 1569715200, "lseen": 1569801600, "collect": 1571184000, "tags": { "str": ["shellprobe", "botnet"], }, "threat": ["trickbot"] "score": { "total": 40 } "fp": { "alarm": "false" } }CTT Threat Feed — это сервис, предоставляющий индикаторы компрометации, собранные из нескольких сотен открытых источников информации об угрозах, объединенные, очищенные и отсортированные по уровню опасности.

Наш сервис обогащает индикаторы всесторонним контекстом, чтобы ускорить реагирование на инциденты, а также позволяет использовать индикаторы в различных классах устройств ИБ благодаря готовым интеграциям.

CTT Threat Feed — это сервис, предоставляющий индикаторы компрометации, собранные из нескольких сотен открытых источников информации об угрозах, объединенные, очищенные и отсортированные по уровню опасности.

Наш сервис обогащает индикаторы всесторонним контекстом, чтобы ускорить реагирование на инциденты, а также позволяет использовать индикаторы в различных классах устройств ИБ благодаря готовым интеграциям.

Пример небольшой части полей{ "ip": { "v4": "11.11.11.11", }, "fseen": 1569715200, "lseen": 1569801600, "collect": 1571184000, "tags": { "str": ["shellprobe", "botnet"], }, "threat": ["trickbot"] "score": { "total": 40 } "fp": { "alarm": "false" } }Сервис CTT WHOIS предоставляет регистрационные данные доменного имени. Вся информация от WHOIS-серверов анализируется, нормализуется и представляется в формате JSON, поэтому она может эффективно использоваться автоматизировано в вашей инфраструктуре.

{ "status": "registered", "registered?": "true", "created_on": "2022-01-01 00:00:00", "updated_on": "2022-01-01 00:00:00", "expires_on": "2023-01-01 00:00:00", "age": 365, "registrar": "Registrar Name", "registrant": "Registrant Name", "nameservers": "ns1.domain.com,ns2.domain.com" }Авторизованные партнерыГотовые интеграцииCTT Threat Feed имеет готовые интеграции с наиболее распространенными решениями SIEM, TIP, SOAR.

CTT Threat Feed также можно использовать в решениях NGFW для блокировки актуальных угроз непосредственно на периметре вашей сети.Positive TechnologiesИнтеграция CTT Thread Feed с PT MaxPatrol SIEM реализована через собственное ПО CTT Downloder. Также ПО позволяет фильтровать индикаторы по уровню опасности, тегам и набору полей до их загрузки в продукт. Интеграция с PT Threat Analyzer реализована нативно.

SOARR-Vision SOARGitHub

SOARR-Vision SOARGitHubR-Vision SOAR имеет интеграцию с CTT Threat Feed как через R-Vision TIP, так и через отдельный сервис, устанавливаемый локально и доступный в нашем репозитории GitHub.

SecurityVision TIPSecurityVision TIP имеет нативную интеграцию с CTT Threat Feed и CTT Report Hub.

Smart MonitorУниверсальная платформа для сбора и анализа машинных данных, которая позволяет решать практические задачи в области информационной безопасности, мониторинга ИТ-инфраструктуры и анализа бизнес-процессов. Smart Momitor имеет нативную интеграцию с CTT Threat Feed и CTT Report Hub

Показать еще UserGate NGFW

UserGate NGFWUserGate NGFW интегрирован с CTT Threat Feed через наше специализированное API, отдающее данные в формате, понятном данному решению.

КонтинентКод БезопасностиВ рамках расширенной поддержки NGFW Континент доступна нативная поддержка CTT Threat Feed.

Kaspersky CyberTrace

Kaspersky CyberTraceИнтеграция CTT Thread Feed с Kaspersky CyberTrace реализована через собственный агент CTT Downloder. Также агент позволяет фильтровать индикаторы по уровню опасности, тегам и набору полей до их загрузки в продукт.

ArcSight ESM/Logger

ArcSight ESM/LoggerИнтеграция CTT Thread Feed с ArcSight ESM/Logger реализована через собственный агент CTT Downloder. Также агент позволяет фильтровать индикаторы по уровню опасности, тегам и набору полей до их загрузки в продукт.

TIPR-Vision TIP

TIPR-Vision TIPR-Vision TIP имеет нативную интеграцию с CTT Threat Feed, реализованную непосредственно в самом решении.

Splunk EnterpriseSplunkBase

Splunk EnterpriseSplunkBaseSplunk интегрирован с CTT Threat Feed через специализированное приложение, доступное в магазине производителя решения.

Cisco Firepower

Cisco FirepowerCisco Firepower интегрирован с CTT Threat Feed через наше специализированное API, отдающее данные в формате, понятном данному решению.

Elastic SIEM

Elastic SIEMИнтеграция CTT Thread Feed с Elastic SIEM осуществляется через Elastic Filebeat agent.

IBM Qradar SIEM

IBM Qradar SIEMИнтеграция CTT Thread Feed с Qradar SIEM реализована через собственный агент CTT Downloder. Также агент позволяет фильтровать индикаторы по уровню опасности, тегам и набору полей до их загрузки в продукт.

Palo Alto Cortex XSOARMarketplace

Palo Alto Cortex XSOARMarketplacePalo Alto Cortex XSOAR интегрирован с CTT Threat Feed через специализированное приложение, доступное в магазине производителя решения.

Fortinet FortiGate

Fortinet FortiGateFortinet Fortigate интегрирован с CTT Threat Feed через наше специализированное API, отдающее данные в формате, понятном данному решению.

Palo Alto NGFW

Palo Alto NGFWPalo Alto NGFW интегрирован с CTT Threat Feed через наше специализированное API, отдающее данные в формате, понятном данному решению.

MISPGitHub

MISPGitHubСTT Thread Feed имеет интеграцию с MISP через специализированный скрипт, запускаемый локально, и доступный в нашем репозитории на GitHub.

Open CTIGitHub

Open CTIGitHubOpen CTI имеет нативную интеграцию с сервисами CTT Threat Feed, CTT Report Hub, CTT Noise Control.