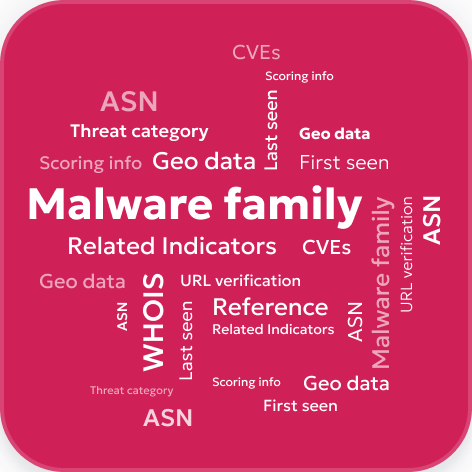

CTT Threat Feed — это наиболее полный источник информации о киберугрозах. Наша платформа анализа угроз собирает данные из множества различных источников, нормализует их, фильтрует ненужную информацию, обогащает дополнительным контекстом и присваивает каждому IoC показатель уровня опасности. Это позволяет нашим клиентам быстро и легко получать доступ к самой актуальной и точной информации о киберугрозах.

Наш фид доступен через REST API и имеет множество встроенных интеграций с популярными классами систем защиты: SIEM, SOAR, TIP, а также межсетевыми экранами нового поколения (NGFW). Это позволяет легко включать наши данные об угрозах в существующую инфраструктуру безопасности и рабочие процессы.

{

{

"ip": {

"v4": "11.11.11.11",

"num": "237077948" - IPv4 в формате UInt32

},

"ports": [12325, 31337], - порты вредоносных сервисов

"fseen": 1569715200, - timestamp первого появления

"lseen": 1569801600, - timestamp последнего появления

"collect": 1571184000, - timestamp сбора

"src": {

"name": "tireport" - название источника IoC

"report": "url" - URL источника IoC

}

"tags": { - категория индикатора

"str": [

"shellprobe",

"botnet"

],

},

"cve": "", - связь с CVE

"industry": "helthcare", - в каких секторах экономики наблюдался IoC

"threat": ["malware_name"], - атрибуция с группировкой/ВПО/хакерской утилитой

"score": { - уровень опасности

"total": 66, - итоговый уровень

"src": 81.94, - доверие к источникам

"tags": 0.83, - уровень опасности по контексту

"frequency": 0.98 - частота появления IoC

},

"fp": { - вероятного ложного срабатывания

"alarm": "false", - флаг "false"/"true"

"descr": "" - описание причины выставления флага

},

"asn": {

"num": 4766, - номер ASN

"firstip": {

"netv4": "14.32.0.0", - начало диапазона IP ASN

"num": "236978176" - IPv4 в формате UInt32

},

"lastip": {

"netv4": "14.33.166.39", - окончание диапазона IP ASN

"num": "237086247" - IPv4 в формате UInt32

},

"cloud": "", - название облачного провайдера, или CDN (AWS, GCP и т.д.)

"domains": 480010, - кол-во доменов, зарегистрированных в ASN

"org": "Korea Telecom", - владелец ASN

"isp": "KIXSASKR" - владелец ASN

},

"geo": { - Геоданные

"city": "Suwon",

"country": "South Korea",

"region": "Gyeonggido"

},

"related": {

"domains": ["example.com"] - связанные вредоносные домены

}

}{

{

"domain": "exmaple.com",

"fseen": 1569715200, - timestamp первого появления

"lseen": 1569801600, - timestamp последнего появления

"collect": 1571184000, - timestamp сбора

"src": {

"name": "tireport" - название источника IoC

"report": "url" - URL источника IoC

}

"tags": { - категория индикатора

"str": [

"phishing"

],

},

"cve": "", - связь с CVE

"industry": "helthcare", - в каких секторах экономики наблюдался IoC

"threat": ["malware_name"], - атрибуция с группировкой/ВПО/хакерской утилитой

"score": { - уровень опасности

"total": 66, - итоговый уровень

"src": 81.94, - доверие к источникам

"tags": 0.83, - уровень опасности по контексту

"frequency": 0.98 - частота появления IoC

},

"fp": { - вероятного ложного срабатывания

"alarm": "false", - флаг "false"/"true"

"descr": "" - описание причины выставления флага

},

"resolved": { - дополнительная информация (whois, dns)

"ip": {

"a": [ - DNS A-записи

"11.11.11.11"

],

"alias": "", - основной домен, если IoC является CNAME-записью

"cname": [] - DNS CNAME-записи

},

"whois": { - WHOIS

"created": "0000-00-00 00:00:00",

"updated": "0000-00-00 00:00:00",

"expires": "0000-00-00 00:00:00",

"age": 0,

"registrar": "",

"registrant": "",

"havedata": "none" - "false" - whois сервис не нашел записи

"true" - whois нашел запись

"none" - whois не ответил

}

}

}{

{

"url": "http://example.com/123.js",

"fseen": 1569715200, - timestamp первого появления

"lseen": 1569801600, - timestamp последнего появления

"collect": 1571184000, - timestamp сбора

"src": {

"name": "tireport" - название источника IoC

"report": "url" - URL источника IoC

},

"tags": { - категория индикатора

"str": ["ransomware"],

},

"cve": "", - связь с CVE

"industry": "helthcare", - в каких секторах экономики наблюдался IoC

"threat": ["malware_name"], - атрибуция с группировкой/ВПО/хакерской утилитой

"score": { - уровень опасности

"total": 66, - итоговый уровень

"src": 81.94, - доверие к источникам

"tags": 0.83, - уровень опасности по контексту

"frequency": 0.98 - частота появления IoC

},

"fp": { - вероятного ложного срабатывания

"alarm": "false", - флаг "false"/"true"

"descr": "" - описание причины выставления флага

},

"resolved": { - HTTP-код ответа от Web-сервера на момент сбора IoC

"status": 403

},

"parsed": { - декомпозиция URL

"schema": "http",

"domain": "zzznan.com",

"port": 80,

"path": "wp-includes/swift/00385/1789ps1r-000935",

"params": null,

"anchor": null

}

}{

"md5":"mdhash",

"sha1":"sha1hash",

"sha256":"sha256hash",

"filename": [ - известные имена файла

"AsyncClient.exe",

"rkHWCXqp.exe",

"Stub.exe",

"xYrWBJG1.exe"

]

"fseen": 1569715200, - timestamp первого появления

"lseen": 1569801600, - timestamp последнего появления

"collect": 1571184000, - timestamp сбора

"src": {

"name": "tireport" - название источника IoC

"report": "url" - URL источника IoC

},

"tags": { - категория индикатора

"str": ["malware"],

},

"cve": "", - связь с CVE

"industry": "", - в каких секторах экономики наблюдался IoC

"threat": ["asyncrat"], - атрибуция с группировкой/ВПО/хакерской утилитой

"score": { - уровень опасности

"total": 72, - итоговый уровень

"src": 83.63, - доверие к источникам

"tags": 0.83, - уровень опасности по контексту

"frequency": 0.89 - частота появления IoC

},

"fp": { - вероятного ложного срабатывания

"alarm": "false", - флаг "false"/"true"

"descr": "" - описание причины выставления флага

}

}

Интеграция CTT Thread Feed с PT MaxPatrol SIEM реализована через собственное ПО CTT Downloder. Также ПО позволяет фильтровать индикаторы по уровню опасности, тегам и набору полей до их загрузки в продукт. Интеграция с PT Threat Analyzer реализована нативно.

R-Vision SOAR имеет интеграцию с CTT Threat Feed как через R-Vision TIP, так и через отдельный сервис, устанавливаемый локально и доступный в нашем репозитории GitHub.

SecurityVision TIP имеет нативную интеграцию с CTT Threat Feed и CTT Report Hub.

Универсальная платформа для сбора и анализа машинных данных, которая позволяет решать практические задачи в области информационной безопасности, мониторинга ИТ-инфраструктуры и анализа бизнес-процессов. Smart Momitor имеет нативную интеграцию с CTT Threat Feed и CTT Report Hub

UserGate NGFW интегрирован с CTT Threat Feed через наше специализированное API, отдающее данные в формате, понятном данному решению.

В рамках расширенной поддержки NGFW Континент доступна нативная поддержка CTT Threat Feed.

Интеграция CTT Thread Feed с Kaspersky CyberTrace реализована через собственный агент CTT Downloder. Также агент позволяет фильтровать индикаторы по уровню опасности, тегам и набору полей до их загрузки в продукт.

Интеграция CTT Thread Feed с ArcSight ESM/Logger реализована через собственный агент CTT Downloder. Также агент позволяет фильтровать индикаторы по уровню опасности, тегам и набору полей до их загрузки в продукт.

R-Vision TIP имеет нативную интеграцию с CTT Threat Feed, реализованную непосредственно в самом решении.

Splunk интегрирован с CTT Threat Feed через специализированное приложение, доступное в магазине производителя решения.

Cisco Firepower интегрирован с CTT Threat Feed через наше специализированное API, отдающее данные в формате, понятном данному решению.

Интеграция CTT Thread Feed с Elastic SIEM осуществляется через Elastic Filebeat agent.

Интеграция CTT Thread Feed с Qradar SIEM реализована через собственный агент CTT Downloder. Также агент позволяет фильтровать индикаторы по уровню опасности, тегам и набору полей до их загрузки в продукт.

Palo Alto Cortex XSOAR интегрирован с CTT Threat Feed через специализированное приложение, доступное в магазине производителя решения.

Fortinet Fortigate интегрирован с CTT Threat Feed через наше специализированное API, отдающее данные в формате, понятном данному решению.

Palo Alto NGFW интегрирован с CTT Threat Feed через наше специализированное API, отдающее данные в формате, понятном данному решению.

СTT Thread Feed имеет интеграцию с MISP через специализированный скрипт, запускаемый локально, и доступный в нашем репозитории на GitHub.

Open CTI имеет нативную интеграцию с сервисами CTT Threat Feed, CTT Report Hub, CTT Noise Control.